Zašto ne treba koristiti Gmail kao službenu email adresu za poslovanje ili generalno privatnu prepisku. Ovaj tekst je namenjen korisnicima Gmail naloga koji koriste u poslovne svrhe ili neku vrstu pojačane privatnosti.

Ne, Gmail nemojte da korisite za poslovanje ili poverljivu prepisku, jer se vrlo lako dolazi do vašeg naloga, odnosno do preuzimanja vašeg Emaila, a da to i ne znate.

U suštini, Gmail nalog je poprilično zaštićen i svakako vas Google obaveštava o nedozvoljenom pristupu vašem email nalogu, ali samo u situaciji ako se logujete sa drugog uređaja, odnosno IP adrese…

A, šta ćemo sa onim delom u kojem uopšte i ne znamo da smo hakovani ?

Da, postoji velika većina ljudi koja će reći “Ma šta me briga, nema šta da pročitaju”, za takve ljude i nije ovaj tekst, već za one koji obavljaju svoje poslovanje i veruju da niko nema pristup njihovim dokumentima, izvodima, fakturama, broju JMBG, matičnom broju firme ili PIB-u itd.. ili svemu onome što misle da je privatno i da im se nalazi na Gmail nalogu.

Zašto ne treba koristiti Gmail kao službeni email

Većina korisnika ima Gmail nalog sa svojim punim imenom i prezimenom, a neke firme ga koriste kao prefiks npr.. [email protected] ili [email protected]

S obzirom na to da se bavimo bezbednošću na Internetu, pokazaćemo vam nekoliko razloga da prestanete da koristite Gmail i da povedete računa gde ćete i na kakvim mestima koristiti trenutni Gmail nalog.

Tačnije, razmislićete da otvorite potpuno nove naloge ukoliko rešite da se regstrujete na nekim društvenim mrežama, portalima, sajtovima itd.

Verovatno ste čuli ili pročitali do sada nebrojeno puta kako su sajtovi nekih društvenih mreža hakovani ili bili žrtve DDoS napada i slično.

Recimo kao prošle godine Twitter i Linkedin.

Kako se zapravo dolazi do takvih podataka

Prvo se vrše napadi na servere, odnosno na delove gde su postavljene baze podataka. Nakon preuzimanja baza podataka, hakeri, odnosno naručilac, završavaju svoje finansijske transakcije koje se najčešće dešavaju na Darknetu, odnosno DeepWebu, i to putem BitCoin plaćanja.

Kada naručilac dobije tražene podatke, obično sačeka određeni period kada će se objaviti da je došlo do hakovanja baze.

Recimo, neke kuće su objavile tek posle tri godine da su bile hakovane, odnosno naručalc takvih napada je tada objavio da je hakovao neku mrežu, sajt ili bazu.

Za ovakve pojave postoji dobro objašnjenje zašto se toliko kasni sa objavama, ali ćemo o tome u nekom od sledećih postova, jer je objašnjenje prilično opširno uzimajuću u obzir različite primere.

ZERO DAY (0day)

Kada dođe takozvani ZERO DAY (0day) kada se objavljuju podaci, tada su već svi namireni što se kaže, i hakeri, naručilac, pa i treća strana.

Treća strana plaća naručiocu, odnosno hakerima i oni kreću sa objavljivanjem baza podataka na Darknetu.

Tako se vaš identitet i email, kao i sve što ste imali na nalogu, nalazi u “rukama” neke treće strane.

Hakeri su dobili novac, naručilac bazu i sada kreće licitacija prodaje podataka trećoj strani. Obično se ovakve transakcije vrše na Darknetu, odnosno Deep Webu, gde se prave aukcije za prodaju baza podataka ili mimo Darkneta, recimo na ZeroNetu u zavisnosti od dogovora.

U toj i takvoj bazi se nalazi i vaš email, kao i šifra vašeg emaila. Dakle, neko je postao vlasnik vašeg Email naloga, a da vi to i ne znate.

Kako zna Gmail šta da mi ponudi od reklama

Verovatno ste se pitali puno puta kako neko zna na koje reklame klikćete ili kako se baš neki vaš poznanik od pre par godina našao na vašoj listi predloženih prijatelja na Fejsbuku, telefonu, emailu, G+, twitter nalogu itd, itd…

Određenim modikacijama razvojnih funkcija i samog algoritma dolazi se do toga da bukvalno kada ukucate određeno ime u pretragu ili to ime sačuvate u telefonu ili emailu, vaš META DATA, odnosno META podatak se čuva u pretraživaču, a samim tim i u vašem emailu, telefonu, keš memoriji pretraživača i tako dalje…

Na kraju tog procesa, neko ima pristup tim podacima, a to su obično naručioci ovakvih baza podataka, neka treća strana.

To može biti kompanija, može biti obaveštajna služba ili neki drugi bezbednosni faktor.

U nekom od sledećih postova će biti reči o tome kako su ustvari povezani email nalozi i META DATA i zašto je to skoro najbitnija stvar za privatnost.

Ovakvin načinom pristupa vašim podacima, određeni naručiocu imaju potpuni uvid u vaše navike, email naloge, pa skoro i u vaš svakodnevni poslovni ili privatni život.

Kada se desi hakovanje ovako ogromnih baza podataka samo je pitanje vremena kada će to biti objavljeno, a u međuvremenu ste vi žrtva takve akcije, a da toga niste ni svesni.

Ovakih primera ima na desetine koje možemo da navedemo, ali ovde smo sada da proverimo kako su kompromitovani Gmail nalozi.

Ukoliko želite da vidite da li vam je email hakovan ikada možete posetiti sledeću stranicu.

| Hacked Emails |

Kada završite unos vašeg email naloga pojaviće vam se CONGRATULATIONS ili broj hakova vašeg emaila.

Na sledećim primerima ćemo da vidimo kako su društvene mreže ranjive.

Možda su namerno ranjive, a možda ih samo neko dobro plaća da budu ranjive, ali to nikada nećemo saznati verovatno.

Kako da znam da li mi je hakovan Gmail

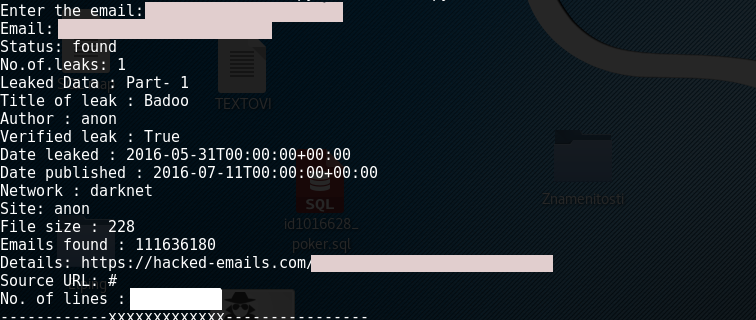

Na slici ispod možete videti email koji je pronađen na 8 lokacija u različitom vremenskom intervalu.

Ovde vidimo Linkedin i Badoo društvene mreže, što znači da je ovaj Gmail nalog napravljen kao pristupni nalog za dve društvene mreže, Linkedin i Badoo i verovatno je lični email.

Dakle, kada su hakovane baze podataka ovih sajtova, sa njima je otišao i email ovog korisnika.

Na sledećoj slici možete videti datume kada su baze hakovane, veličine fajlova, mreže, pa čak postoji opcija da vidite i kada je se desio napad, odnosno kada vam je preuzet email.

Uglavnom, na ovaj način treća strana dolazi do vaših email naloga i gde se dalje distribuiraju.

Razmislite o svojoj provatnosti pre nego krenete da se registurjete na bilo koji sajt društvenih mreža, bez obzira na to koliko oni pisali o bezbednosti, na ove dve slike se može videti odakle su baze preuzete.

Programski kod za skeniranje emaila

Ljubitelji Python jezika mogu preuzeti kod i testirati iz svog terminala hakovane mailove.

|

Skriptu otvorite u editoru, zatim je sačuvajte ime_skripte.py

Otvorite terminal i pozovite skriptu

$ python ime_skripte.py

Zatim će vam se pojaviti komanda da unesete email.

Nadamo se da će vam status biti NOTFOUND.

Ukoliko vam se svideo post, podelite ga sa prijteljima, poznanicima i vodite računa o svojoj privatnosti i bezbednosti.