Razvojem novih ransomver virusa sajber kriminal dobija potpuno novu dimenziju u svetu Informacionih Tehnologija. Samo u ovoj godini je pušteno nekoliko veoma moćnih ransomver virusa. Pre samo četri meseca, negde u martu, jedan od veoma opasnih virusa pod nazivom Petya proširio se velikom brzinom i zadao neviđenu glavobolju bezbednosnom sektoru IT-a.

Ubrzo zatim se dešava ruska sajber bajka i Petya dobija druga Mischu.

Zatim Petya i Mischa osvajaju svet.

Nažalost, ovo nije bajka, ovo je stvarnost gde ova dva ruska virusa razaraju računarske operativne sisteme.

Posle samo mesec dana od pojavljivanja Petya virusa, pridružio mu se i drug Mischa.

Da li nam uskoro stiže SATANA RANSOMVER virus

U ovom postu ćemo analizirati još jedan od virusa koji je trenutno u razvoju. Objasnićemo šta on zapravo radi i kako napada, kao i koje su njegove karakteristike.

Ovaj ransomver virus ukoliko bude u potpunosti dovršen, a verovatno će biti, ima sve predispozicije da opravda svoje ime, “Ransomware Satana”!

Šta je Ransomver Satana ?

Satana ransomver virus je napravljen kao kombinacija, gore navedena dva veoma moćna virusa, Petya i Mischa!

Ova dva virusa u svojoj kombinaciji daju skoro pa smrtonosan virus za operativne sisteme. Neverovatno su jaki, a ključeva nema.

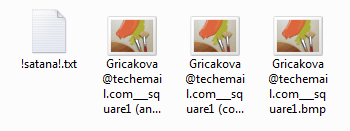

Ransomver Satana je dizajniran tako da tiho inficira računarski sistem, a zatim enkriptuje sve datoteke. Tokom enkripicije, !SATANA!.txt virus preimenuje računarske datoteke u sopstveni format.

Tako recimo, ako na računaru postoji vaša fotografija s letovanja pod imenom odmor.jpg, virus će je preimenovati u [email protected]_odmor.jpg

U daljem ćemo navesti u koje formate može još da preimenuje.

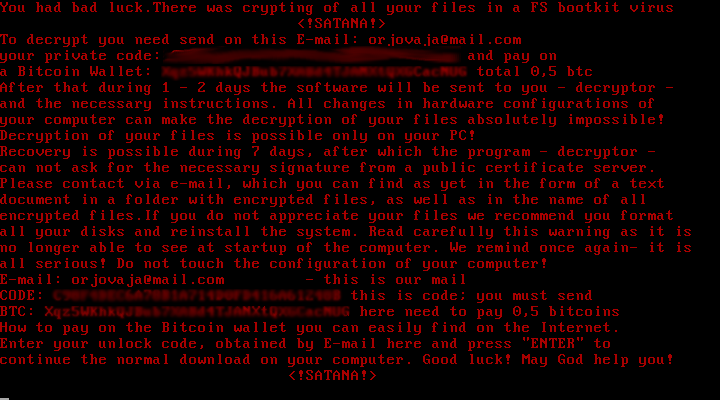

Dakle, nakon odrađene enkripcije fajlova na računaru, virus otvara prozorčić u kojem obaveštava korisnika da su datoteke enkriptovane!

Isti takav tekst je prezentovan i u samom virusu, pa samim tim svaka zaražena datoteka sadrži ovo obaveštenje.

Ovaj virus koristi veoma precizne tehnike za ulazak u računarski sistem, a glavni fokus su mu lične datoteke!

Koristi veoma snažnu i zastrašujuću kombinaciju RSA (kripto sistem) i AES (Advanced Encryption Standard) cifri.

AES algoritam dodeljuje enkripciju odabranoj datoteci i kreira dekriptovan ključ!

Međutim, ovaj generisani kod može sam sebe enkroptovati sa RSA kripto- sistemom. Naravno, pronaći taj ključ je trenutno u domenu mašte.

Kako virus dolazi do računara ?

Kada virus dođe do računara, odnosno kada je već raspakovan, tog momenta ništa ne prikazuje, sve dok se računar ne restartuje. Kada se već pokrenula instalacija, prvi fajl nestaje, dok se njegova kopija već infiltiriala u računar. Kada se računar restartuje (reboot) na samom početku podizanja sistema dolazi do aktiviranja virusa.

Zatim se pri samom startovanju sistema, korisniku otvara prozor s namerom da se instalira softvare. Na tom početku je praktično kraj računarskog sistema.

Otvara se jedan prozorčić sličan onim kada se instalira neki softver, koji ima dva pitanja YES i NO. Dakle pošalje upit sa DA li želite da instalira ili NE.

Virus primorava korisnika da klikne na YES, dok recimo korisnik sve vreme pokušava da klikne na NE. Onog momenta kada se klikne na YES, virus kreće svoj prvi režim inficiranja da radi.

Jednom kada je komanda izvršena melver kreće da piše zloćudni kod s početka diska (to je prvi napad niskog inteziteta “Mischa”). Zatim se nastavlja sa enkriptovanjem fajlova. Konkat podaci odabrani za pojedinog klijenta se takođe ubacuju u “Windows Registry Key”

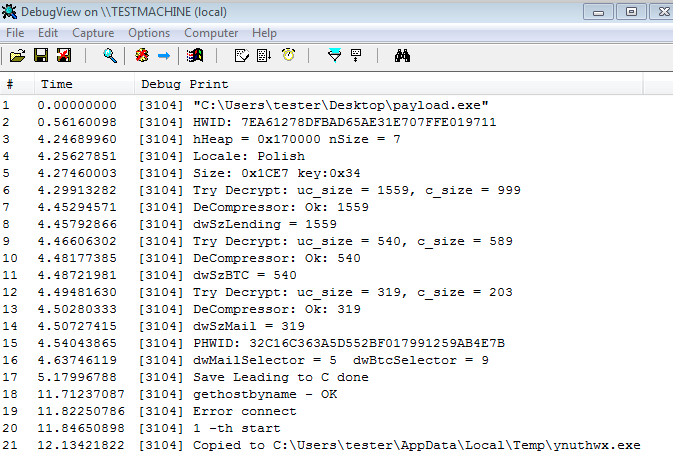

Zanimljivo je da virus prikazuje šta zapravo radi i gde se sve nalazi! Bukvalno može da se vidi kroz analizu u kojem folderu se nalazi i šta je sve zarazio.

Ovu vrstu ekstenzija inficira i samim tim sistem potpuno pada pod njegovu kontrolu. Kao što smo naveli gore, ovo su sve ekstenzije koje može da zarazi, odnosno da preimenuje.

|

Nakon pokretanja virusa, konačno dobijamo obaveštenje da je Satana Ransomware na računaru!

Kako dekriptovati datoteke enkriptovane Satanom ?

Kao što vidimo ovde je opisano šta je virus uradio s datotekama, a tu je naravno i zahtev za otkup ključa od 0.5 BitCoina, što izađe nekih 350$.

Ukoliko se ne plati napadaču, svi fajlovi će nestati.

Kada se dođe do ovog koraka, do naplate, tu treba biti izuzetno obazriv.

Pre svega što nikad ne možemo biti sigurni da li će nam stvarno poslati dekriptovan ključ, a druga stvar, čak i da pošalju ključ, da li će taj ključ zaista biti upotrebljiv.

Takođe, opisano je u tekstu o čemu se radi, šta je zaraženo itd.

S obzirom na to da i dalje ne postoji alat koji bi ovo rešio, najbolji savet koji možemo da vam damo je da radite redovno backup podataka ili na zaštićenom serveru ili na eksternom disku.

Kako biste kasnije mogli da povratite sve podatke. Ukoliko nemate sačuvane podatke na nekom eksternom disku, možete probati sa PhotoRec, R-Studio ili s nekim od alata iz Kasperskog. Na ova linka možete pročitati malo više oporavku sistema ukoliko vas zadesi Satana ili Petya ransomver.

Kako radi ovaj virus

Da se vratimo sada na rad virusa. Kao što smo rekli da radi na principu kao Petya i Mischa, što znači da radi na dva različita režima, odnosno moda.

U prvom slučaju radi tako da datoteku ostavi na jezgru (kernelu) koja deluje kao bootloader. A u drugom režimu se ponaša kao i svaki drugi ransomver.

Ova dvostruka “igra” omogućava virusu da napravi snažan udarac operativnom sistemu. Ovom operacijom prosto razara MBR (master boot recored), dakle onaj deo hard diska na samom početku bilo koje particije.

Ovde vidimo prikazani debager kako izgleda i gde se fajlovi nalaze.

Ovo znači da oslobađanje računarskog sistema od Satane je veoma komplikovan zadatak.

Nakon ulaska u sistem, virus se aktivira i ostavlja svoju datoteku u folder %TEMP% kao što vidimo na slici.

Nakon resetovanja računara, virus je automatski raspakovan.

Dalje, kao što smo rekli na početku, pojavljuje se prozorčić za instalaciju,

U međuvremenu, virus postavlja “svoje” kontakt informacije u (Registry Keys) registar ključeva.

Još jedna osobenost ovog virusa je što vrlo tiho napada i apsolutno nikakvih naznaka nema da je inficirao računar.

Obično se u ovakvim slučajevima dešava BSOD (blue screen of death) to je onaj plavi ekran od kojeg svi Windows korisnici strahuju.

Međutim u ovom slučaju čak ni njega nema.

Dakle, ukoliko se izvrši napad na sistem ovim virusom, Satana čeka da se sistem restartuje (reboot) i nakon toga više nema spasa.

Ono što je takođe posebno kod ovog napada, to je da ovaj virsu prosto menja podešavanja u sistemu MBR (master boot record) i tako ih modifikuje prema sebi, pa tako dobijamo i tu poruku na samom početku diska!

Napad niskog inteziteta

Satana se instalira tiho i ne prikazuje nikakve probleme kao naprimer BSOD (blue screen of death) to vam je onaj plavi ekran od malopre.

Prosto pokreće pisanje svog zloćudnog modula na početku diska i strpljivo čeka da vi restartujete računar.

Dakle, njega nećete videti, on se neće ni pojaviti kao kod velikog broja virusa koji zaraze računar, prosto je nevidljiv dok se računar ponovo ne pokrene.

Za razliku od gore pomenutog virusa Petya, jezgro (kernel) nije sposoban da ispiše bilo kakvu enkripciju niskog nivoa.

Nakon analize pojedinih stručnjaka, sumnja se da je ovaj virus još u ranoj fazi razvoja!

S obzirom da smo pratili sve trenutno postojeće izvore nekih odgovora, vidimo da se većina slaže da trenutno nema ključa i da je tek u razvoju.

Dobijeni uzorci daju ohrabrujuće rezultate ako se govori o dekripciji, bar tako kažu samo pojedini eksperti, a do tada nam ostaje da imamo mnogo dobru Melver zaštitu, kao i anti-spywere zaštitu.

Nesumnjivo je da ukoliko dođe do infekcije računarskog sistema da virus mora da se ukloni, ukoliko želite da vam budući podaci budu bezbedniji.

Eksperti za sajebr bezbednost upozoravaju da se računar može zaraziti praktično bilo gde na Internetu.

Potpuno nesvesno ga možete instalirati na vaš računar kroz recimo lažni apdejt nekog softvera koji imate ili prosto s nekog od torenta ili putem imejla.

Ovo poslednje je najčešće, kao što smo imali slučaj drugog ransomver napada pre neki dan u jednoj beogradskoj firmi. Biće u narednom tekstu više reči o tom virusu, kao što smo pisali u prvom delu.

Koje datoteke su napadnute

Kada se datoteke inficiraju, preimenovanje datoteka može izvršiti u neku od ovih email adresa. Isto tako, otkup koji se traži može doći sa ovih email adresa.

|

Sličan je po radu, odnosno modu i njegovim “kolegama” Petya i Mischa, pa tako Satana takođe radi na dva moda.

Napad visokog inteziteta

Drugi način ponašanja je tipičan za ransomver i šifruje jednu po jednu datoteku, identično kao i Mischa virus.

Za razliku od Petye i Mische ovaj režim se ne koristi kao alternativa, ali se oba istovremeno koriste jedan za drugim i na taj način inficiraju sistem!!

Malver šifruje fajlove jedan po jedan i svakom od foldera izbacuje, odnoso narodski rečeno “lepi” kao sličicu sa porukom ;

!satana!.txt

Sve enkripotvane datotekte su preimenovane u <email_adresa>_<orginalno_ime> (email je naravno slučajno odabran kodiranim putem)

Tako da kada kliknete na bilo koji fajl izlazi poruka koju smo naveli na početku.

Vidljivi i regularni obrasci prikazuju da je enkriptovani algoritam ili blok šifara zasnovan na XOR nizu.

XOR niz je binarna operacija, a samo značenje XOR je (exclusive OR), ima dva ulaza i jedan izlaz.

Ovde možete videti tabelu XOR

a | b | a ^ b--|---|------0 | 0 | 00 | 1 | 11 | 0 | 11 | 1 | 0

A moguće je izvesti I iz Pythona

>>> 0 ^ 00>>> 0 ^ 11>>> 1 ^ 01>>> 1 ^ 10

Ovakve operacije se koriste najviše u kriptovanju, s obzirom na upotrebu heksadecimalnih i binarnih konverzija. Tu smo videli na kakvom modu radi.

Lep i veoma razumljiv primer kako to funkciniše možete videti na sledećem linku, gde se vrši prebacivanje iz heksadecimalnih u binarne brojeve.

http://www.xcprod.com/titan/XCSB-DOC/binary_xor.html

Analiza ponašanja virusa

Dakle, nakon konverzija počinje vreme Satane u računaru.

Upozorenje za korisnike Windows operativnih sistema.

Ovaj virus je pre svega napravljen za napade na Windows operativne sisteme, zato koristite u najmanju ruku ako možete dobre anti-virus programe i anti-melver programe.

Ono zbog čega se svima čini da je ovaj virus u fazi razvoja jeste što za sobom ostavlja tragove kako vrši infekciju i kako vam razara fajlove.

Po nekim istraživanjima to skoro nije viđeno kod drugih “trojanaca” tako da se plašimo da će drugim modifikacijama još nešto gore biti smišljeno.

Trenutno nekoliko anti-virus i anti-melver kompanija radi na ovom slučaju, ali svi se slažu u tome da ukoliko bude potpuno modifikovan, da će biti SUPER VIRUS!

Ukoliko vas više zanima ovaj slučaj možete pogledati detaljnije na MalwereByte sajtu, kao i neke od analiza koje su neke od naših kolega dale u svojim blogovima.

Zaključak

Ovo upozorenje na ovakvu vrstu virusa je usmereno pre svega na preduzeća koja imaju dnevno veliku razmenu emailova ili podataka.

Savet je svakako da vašim zaposlenima obratite pažnju kakve email poruke otvaraju. Nije svaki “attachment” bezopasan, već može da budeo veoma opasan i da vas SKUPO košta.

Vodite računa o vašim podacima. Koristite anti-virus zaštitu, kao i anti-melver zaštitu na računarima.

Angažujte ljude koji znaju svoj posao i koji su profesionlaci u tom poslu.

Ako vam se svideo tekst slobodno ga podelite sa prijateljima, možda će im koristiti.